「現時点では、クラウド導入が主流である」と、ガートナーのリサーチ・バイス・プレジデントであるシド・ナグ氏は述べています。

クラウド導入の機運は高まり続けており、多くの企業が「キャッチ22」のシナリオに陥っています。機密データをパブリック・クラウドに保存することへの恐怖心は強く、数十年とは言わないまでも何年も前から存在しているオンプレミスのセットアップを解消しようと躍起になるのは、不安な気持ちにさせられます。しかし、長所は短所を上回り、現段階ではクラウドで利用できる新時代のアプリケーションや高度な分析機能を活用しないわけにはいきません。

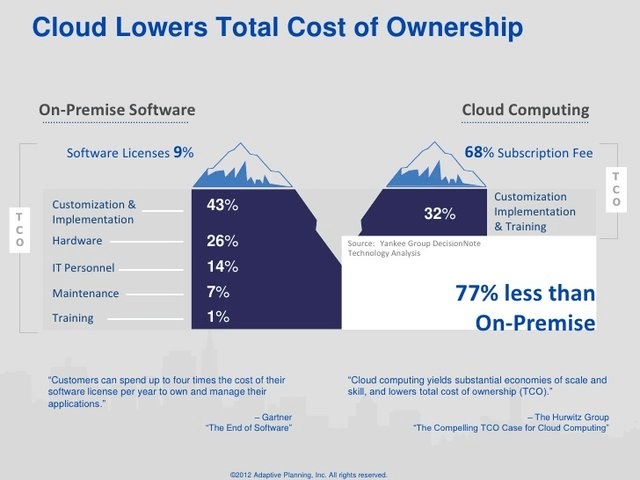

クラウド・ソリューションの活用には、一般的に、コスト削減、課金の統合、サーバの可用性の確保、ディザスタリカバリの計画などが含まれます。クラウドは、コスト削減、デプロイの高速化、パフォーマンスの向上、スケーラビリティ、柔軟性、さらには設備投資から運用投資への予算シフトなど、自社所有のITと比較して多くのメリットを提供します。ガートナーグループによると、世界のパブリッククラウドサービス市場は2020年に17%成長し、2019年の2,278億ドルから2,664億ドルになると予測されています。

オンプレミスからクラウドへの移行をいつ、なぜ選択すべきなのでしょうか?また、何か理由があるとすれば、その理由とは何でしょうか?

データセキュリティ: オンプレミス vs. クラウド

ここでは、オンプレミスのセキュリティとクラウドで利用できるセキュリティの主な違いについて解説します。

オンプレミス

機密データに安全にアクセスする方法を決定する際に考慮すべき基本原則は3つあります。機密性、完全性、可用性です。これらの原則は、総称して CIA の三原則として知られています。

オンプレミスサーバは、従来のエンタープライズコンピューティングのパラダイムの範囲内で動作します。この実装では、すべてのハードウェアとソフトウェアが社内に存在します。企業はハードウェアを購入して維持管理し、通常は安全で、温度管理された部屋に保管し、専門のITサポートを利用して機器を管理します。ITの専門家は、内部でディザスタリカバリなどの必要な手続きを実施し、最新のソフトウェアのアップデートや定期的なバックアップを行う必要があります。

機密性の高いデータを扱う多くの企業(法律、医療、金融など)では、厳格な保管ポリシーがあり、オンプレミスのソリューションでなければこれらの規制に準拠できません。さらに、セキュリティの専門家は、有形のハードウェアが安全だと感じることを望むこともあります。

しかし、オンプレミスのソリューションでは、異常気象や突発的な事故、手の込んだ侵入などの不可抗力イベントから守ることはできません。一方、クラウド・プラットフォームは、緩和と統合戦略に数百万ドルを投じています。この点では、クラウド・プラットフォームは別次元で動作しています。

現代では、オンプレミスのセキュリティは一般的にクラウドとは全く異なるパラダイムで運用されています。ほとんどのオンプレミスのセキュリティ・プラットフォームはAPI(アプリケーション・プログラミング・インターフェース)を利用しておらず、その結果、ほとんどのオンプレミス環境では自動化がほとんど行われていません。パブリッククラウド環境とは対照的に、オンプレミスでは、ほとんどの場合、IT主導でセキュリティが管理されています。オンプレミスのプラットフォームでは、動的なリソースや一時的なセキュリティ区画とは対照的に、静的なリソースと境界ベースのセキュリティ区画が利用されています。

クラウド

クラウドセキュリティは一般的に、各プラットフォームには高度な訓練を受けた専門家がチームを組んで監視し、厳格なセキュリティプロトコルが整備されているため、非常に堅牢で安全なものとなっています。しかし、デフォルトで提供されているセキュリティを調べ、従業員に基本的なセキュリティの衛生習慣を身につけさせることが不可欠です。結局のところ、違反は通常、人為的なミスによるものです。ガートナーによると、2020年までのクラウドベースのセキュリティ障害の95%は、フィッシング詐欺や不注意な設定、簡単に破られるパスワードなどに伴う顧客のミスによるものです。

さらに、企業が機密データを扱う場合は、クラウド・プロバイダーのセキュリティ・プロトコルを深く掘り下げてみることをお勧めします。例えば、ヘルスケア企業は医療保険のポータビリティおよびアカウンタビリティ法(HIPAA)に、教育機関は家族教育権およびプライバシー法(FERPA)に準拠する必要があります。クレジットカード決済を利用する企業は、PCI DSS(Payment Card Industry Data Security Standard)に従わなければなりません。

一般的に、クラウドセキュリティは、セキュリティにとって非常に有益な機能をいくつか提供しています。

- 自動パッチ適用:パッチが適用されていないソフトウェアは、世界的なマルウェア感染の主な原因の1つです。悪意のある攻撃者は、重要なエクスプロイトが公開されてからわずか数時間で悪用されることがよくあります。

- DDoS の緩和:クラウドプラットフォームではDDoS攻撃が蔓延しており、同社のチームはこの分野に精通しています。そのため、DDoS攻撃を軽減するための複数の戦略を導入しています。DDoS防御には、検知システムの導入、バリアの導入、スケーリングによる攻撃の吸収などが含まれ、攻撃者がサービスやアプリケーションへのアクセスを乗っ取ったり、無効化したりするのを防ぎます。

- 休止時の暗号化:例えば、Google Cloud Platformでは、保存されている顧客データをデフォルトで暗号化しています。保存状態での暗号化は、ハードウェアとソフトウェアのスタックの下位層を効果的に「切り取る」ことで、攻撃の対象を減らします。これらの下位レイヤが漏洩しても(デバイスへの物理的なアクセスなど)、適切な暗号化が行われていれば、それらのデバイスのデータは漏洩しません。

- 輸送中の暗号化:クラウド・プロバイダーは、輸送中のデータが常に強力な輸送中暗号化規格(SSL/TLS 証明書)を使用し、安全な接続を介して送信されるようにしています。適切な保護のためには、送信前に暗号化を行い、到着時にエンドポイントを認証し、データを復号化して検証する必要があります。セキュリティは最新の暗号化規格に対応していますか?Google のホワイトペーパー「Encryption in trans」を参照してください。

クラウド移行コスト

複雑なシステムを大幅に変更した場合の実際のコストを見極めるには、非常に微妙なニュアンスがあり、多くの動的な変数を秤にかける必要があります。

ステップ 1 は、現在のIT運用の客観的な見解を得ることです。このようなコストは、最も一般的なレベルでは、直接コストと間接コストの2つの大まかなカテゴリに分けなければなりません。

オンプレミスのセットアップで最も重要な直接コストは、通常、新しい機器(サーバー、スイッチなど)を購入することです。2番目と3番目は、ハードウェアの交換、オンサイトでのインフラのスケーリング、ソフトウェアの更新などのメンテナンスとサポートです。

その他の直接費用の例としては、以下のようなものがあります。

- ITサポートスタッフの給与

- ソフトウェアライセンス、サポートサブスクリプション

- ITファシリティコスト

- IT設備の電力・データ接続コスト

- 技術スタッフとエンドユーザーの両方を対象としたトレーニング

間接的なコストはよりニュアンスが強く、以下のようなものが含まれることがあります。

- IT従業員を管理するための人事・経理

- 物理的な場所にITスタッフを収容することに関連するコスト。

また、どのようなクラウドベースのインフラストラクチャが必要かについても、いくつかの異なる選択肢があります。現在の状況やリスクとの関係によって、最適な選択肢は異なります。

- インハウス/プライベート・クラウド:すべてを社内に保持することでレガシー投資を最大化しますが、資本集約的で高コストな構造はそのままにしておきます。厳格なセキュリティや規制遵守のニーズがあるアプリケーションや、移行コストが高いアプリケーションに最適です。

-

コロケーション:新たなデータセンターを構築する必要がないため、より迅速な導入が可能になります。しかし、コストが高く、需要の急増に対応する能力が限られているという点で、インハウスソリューションのデメリットをすべて残しています。

-

ハイブリッドクラウド:パブリック・クラウドの利点をいくつか保持しており、主に費用対効果に優れた弾力的なサージ容量を備えています。ハイブリッド・クラウドは、プライベート・クラウドとパブリック・クラウドの妥協点です。

- 外部/パブリック・クラウド:低コストな構造と迅速な容量増加のメリットを最大化するが、レガシーなオンプレミスシステムの溶解。

Related Reading: What is Data Migration?

以下の計算リソースは、貴社の潜在的なクラウドインフラのコストを計算するのに役立ちます。

- AWS (Amazon Web Services) Simple Monthly Calculator

- AWS Total Cost of Ownership (TCO)

- Amazon Elastic Kubernetes Service (EKS)

- Google Cloud Platform Pricing Calculator

- IBM Cloud Cost Estimator

- Rackspace Cloud Pricing Calculator

クラウドのコストメリット

クラウド・インフラへの移行にはもちろんリスクが伴いますが、長期的なコストメリットは、最終的にはあらゆる面で財務的に利益になります。

-

スケールメリット:クラウド・プロバイダーは、以下のようなスケールメリットを利用して、グローバルにコンピューティング・リソースを購入して運用しています。

-

サプライサイドの節約:大規模データセンター(DC)は、サーバ1台あたりのコストを削減します。)

-

需要側の集計:コンピューティングの需要を集約することで、全体的な変動性がスムーズになります。そのため、利用率が向上します。

-

マルチテナントの効率性:マルチテナント・アプリケーション・モデルに移行する場合、テナントの増加により、テナントごとのアプリケーション管理とサーバー・コストが削減されます。このアーキテクチャによって提供される共有リソースを利用することで、高額なインフラストラクチャを購入するための多額の先行投資コストを回避することができます。

- グローバルな展開:クラウド・コンピューティングは大幅なコスト削減を実現します。オンサイトでのハードウェアの保守、導入、トラブルシューティングのためのITスタッフは不要です。

クラウド移行にともなう懸念点

クラウドを利用して仕事をするメリットがあるにもかかわらず、なぜ一部の企業ではクラウドへの移行が遅れているのだろうか。

その主な理由は、データ損失、コンプライアンス、および侵害に関する懸念です。Barracuda networks は、調査対象となった企業経営者の70%が、セキュリティへの懸念がパブリッククラウドの普及を妨げていると感じていると報告しています。Barracudaは、すべてのセクターにおいて、企業がインフラストラクチャをパブリッククラウドに移行していると見ていますが、最大の懸念事項はセキュリティであり、それが導入のスピードを遅らせていると見ています。70%の企業がセキュリティを導入の重要な制約事項として挙げています。さらに、38%の企業がコストを、28%がコンプライアンスを最も大きな障害の1つとして挙げています。

Related Reading: Data Security Threats and Compliance

オーストラリアのウェブセキュリティの専門家であるTroy Hunt氏は、これらの懸念に対して興味深い見解を述べています。

「ある意味において、物理的なコントロールを任せることになるかもしれませんが、別の意味では、ほぼ確実に、自分の企業よりもコンピューティング環境を管理するための設備が整った企業に任せることになります。また、クラウドにサービスを移すことで攻撃対象が増えてしまうという懸念もありますが、仮想化されたネットワークや、これまで多くの組織でコストがかかっていた機能(WAF、HSMなど)へアクセスできるという点では大きなポテンシャルを秘めています。クラウドを「これまでと異なるもの」と考え、自社の状況に合わせて資産を徐々に移行できるハイブリッドなシナリオを最大限に活用してください。」

トロイ氏が指摘するように、ハイブリッドアプローチは、企業にとって人気のある移行戦略となっています。ハイブリッド・クラウドとは、基本的にはパブリック・クラウドとプライベート・クラウドを組み合わせたコンピューティング環境のことで、データやアプリケーションをパブリック・クラウドとプライベート・クラウドの間で分散・共有できるようにしたものです。コンピューティングや処理の需要が変動すると、ハイブリッド・アプローチでは、オンプレミスのインフラをパブリック・クラウドに自動的にスケールアップして、オーバーフローの可能性を管理することができます。

「初期のIT近代化イニシアチブを完了した企業の64%が、オールプライベートまたはオールパブリックのクラウド戦略からハイブリッド・クラウドのアプローチに切り替えており、多くの企業がニーズに最適なクラウド・パスを見つけるために試行錯誤していることが改めて浮き彫りになっています。」

クラウド統合にIntegrate.ioを

Integrate.ioでは、クラウドに移行することがどれだけチャレンジングであるかを理解しています。そのため、データセキュリティとコンプライアンスは、当社のクラウドベースのETLサービスの最も重要な2つの側面であり、以下のような最先端のデータセキュリティと暗号化技術を当社のプラットフォームに組み込んでいます。

- 認定されたAmazon Web Service(AWS)技術によってホストされた物理的なインフラストラクチャ

- EU一般データ保護規則(GDPR)の基準を満たすための準備を進めています。

- すべてのウェブサイトとマイクロサービスのSSL/TLS暗号化

- フィールドレベル暗号化

- 業界標準の暗号化を使用して、Integrate.ioプラットフォーム内の機密データをいつでも「安静時」に暗号化します。

- 当社のセキュリティ証明書と暗号化アルゴリズムの継続的な検証

- Integrate.ioのスタッフに限定されたオペレーティングシステムのアクセスと、ユーザー名と鍵の認証を必要とする

- 外部ネットワークからのシステムへのアクセスや、内部のシステム間のアクセスを制限するファイアウォール

データセキュリティ標準と移行ツールの詳細をお知りになりたい方は、今すぐIntegrate.ioチームにご相談ください。